tomcat7从 7.0.63开始 ,

tomcat8从 8.0.23版本开始,

tomcat支持在它自带的web.xml里配置HttpHeaderSecurityFilter,这是一个可选项,默认不开启该filter,开启后可支持的配置项如下:

<filter>

<filter-name>httpHeaderSecurity</filter-name>

<filter-class>org.apache.catalina.filters.HttpHeaderSecurityFilter</filter-class>

<init-param>

<param-name>antiClickJackingOption</param-name>

<param-value>SAMEORIGIN</param-value>

</init-param>

<async-supported>true</async-supported>

</filter>

<filter-mapping>

<filter-name>httpHeaderSecurity</filter-name>

<url-pattern>/*</url-pattern>

<dispatcher>REQUEST</dispatcher>

</filter-mapping>

该配置如果出现在项目中,则对单个项目有效。如果想对tomcat下所有项目生效则需要将改配置项写在 tomcat目录下即${catalina_home}/conf/web.xml中

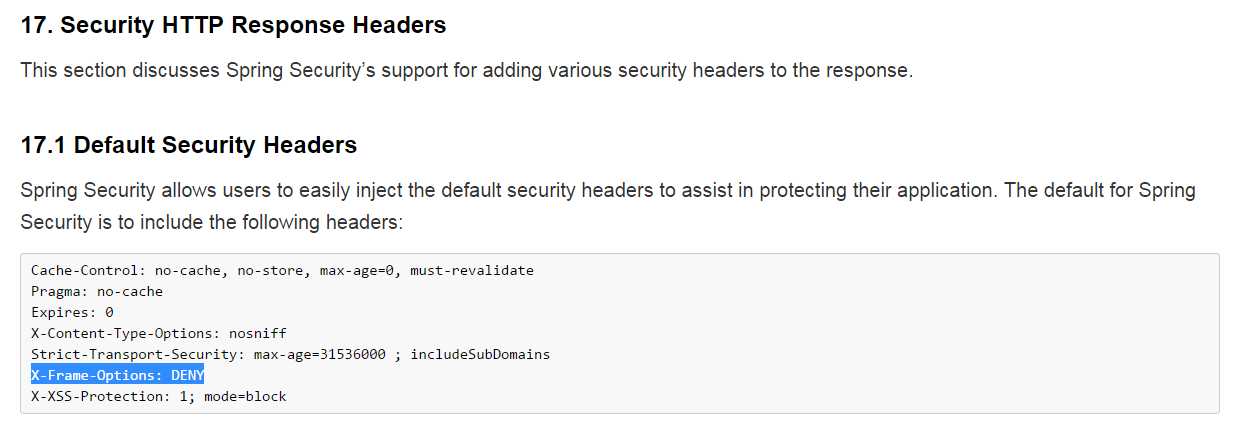

另外,需要注意的是Spring Security中也有类似的配置项,如果使用Spring Security框架需要注意的是该框架默认设置 X-Frame-Options: DENY

如下图所示:

上图来自官方文档说明(4.0.1)

Tomcat的HttpHeaderSecurityFilter配置项会覆盖Spring Security的配置。

验证方法:

打开网页,用浏览器的开发工具查看返回的response headers

相关推荐

1. **渗透报告.doc** - 这可能是一份关于网络安全渗透测试的报告,详细记录了测试过程和发现的问题,其中包括X-Frame-Options头缺失或不当配置的情况。 2. **tomcat-juli-9.0.11.jar** - 这是Apache Tomcat服务器的...

修复X-Frame-Options未配置的漏洞主要涉及在服务器配置文件中添加相应的响应头。以下是一些常见服务器的配置方法: - **Apache**:在Apache的`.htaccess`或`<VirtualHost>`、`<Directory>`等配置段中,使用`Header`...

在给定的场景中,"X-Frame-Options头缺失漏洞修复-esapi.zip" 提供了一个解决方案,即使用ClickjackFilter.jar。这个过滤器是Enterprise Security API (ESAPI) 的一部分,ESAPI 是一个开源的安全库,旨在为Java应用...

缺少X-Frame-Options头 缺少X-Content-Type-Options Header 未启用Web浏览器XSS保护 等的解决办法 在tomcat下的conf里的web.xml中增加以下过滤器 <filter-name>httpHeaderSecurity</filter-name> <filter-class>...

然而,X-Frame-Options是更简单且广泛支持的解决方案,适用于大部分情况。 此外,虽然JavaScript和HTML的`<meta>`标签也能提供一定的防护,但它们可以被绕过,因此不如设置HTTP响应头安全可靠。例如,JavaScript...

2. **核心运行时**:如catalina.jar,包含了Tomcat的核心服务,如部署、生命周期管理、请求处理等。 3. **连接器**:如 coyote.jar,实现了不同的协议(如HTTP/1.1)以供Tomcat接收和响应网络请求。 4. **JNDI**:...

描述中提到的“tomcat7配置Web安全漏洞 之 X-Frame-Options响应头”,暗示了在Tomcat 7版本中可能存在一个与Web安全相关的漏洞,而解决这个问题的关键在于正确配置HTTP的X-Frame-Options响应头。X-Frame-Options头...

20.1.5 X-Frame-Options 163 20.1.6 X-XSS保护 164 20.1.7内容安全策略(CSP) 165 配置内容安全策略 166 其他资源 168 20.1.8推荐人政策 168 配置引用者策略 169 20.2自定义标题 169 20.2.1静态头 169 20.2.2标题...

### IDEA热部署详解:更新代码无需重启Tomcat #### 一、引言 在软件开发过程中,频繁地启动和停止应用服务器(如Tomcat)来查看代码修改效果不仅耗时,而且降低了开发效率。为此,许多IDE(集成开发环境)如...

最近做一个项目应用到了Apache要在tomcat下部署并且开启https 涉及到大量的配置文件,具体可以从附件中下载案例,主要内容有: 1、目标URL存在http host头攻击漏洞 2、缓慢http拒绝服务攻击 3、web应用服务器版本...

### IDEA基本使用与配置详解 #### 一、启动前的准备与配置 ##### 1. 创建启动快捷方式 为了方便日常使用,建议在IDEA安装完成后,在安装目录中找到`idea64.exe`并创建一个桌面快捷方式。这样可以通过快捷方式快速...

- 找到合适的IDEA安装包(如IDEA2017),根据个人电脑配置(例如X64系统)进行安装。 - 安装完成后,在IDEA安装目录下的`bin`目录内找到`idea.exe.vmoptions`和`idea64.exe.vmoptions`两个文件。 - 在这两个文件...

8. **HTTP头部安全**:理解如何设置正确的HTTP头部来增强应用的安全性,例如Content-Security-Policy和X-Frame-Options。 通过实践WebGoat中的各种攻击,你不仅可以提升自己的安全意识,还能学习如何在实际项目中...

2. **角色与权限控制**:JSF应用通常结合Servlet容器(如Tomcat, Glassfish等)实现基于角色的访问控制(RBAC)。通过定义不同角色并分配相应的权限,可以限制用户访问特定的功能和资源。在JSF页面上,可以使用`...