近日,Apache官方发布了安全公告,存在Apache Shiro身份认证绕过漏洞,漏洞编号CVE-2022-32532。

JeecgBoot官方已修复,建议大家尽快升级至Apache Shiro 1.9.1版本。

漏洞描述

Apache Shiro中使用RegexRequestMatcher进行权限配置,并且正则表达式中携带"."时,可通过绕过身份认证,导致身份权限验证失效。

影响范围

Apache Shiro < 1.9.1

修复方案

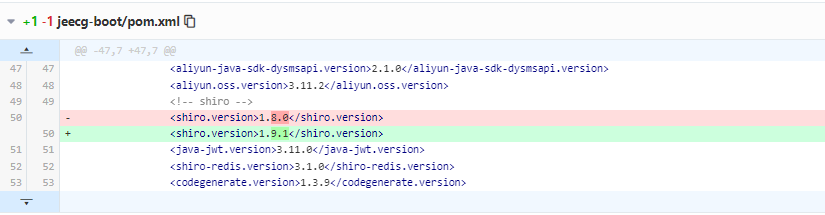

升级jeecg-boot/pom.xml中的shiro版本至1.9.1即可,如下图:

资料参考:

相关推荐

Apache Shiro。 官网 Apache Shiro API。 Apache Shiro开发文档。

Apache Shiro 是一个框架,可用于身份验证和授权。Apache Shiro的教程(PDF),相关jar包,源码等。

Apache Shiro 身份验证绕过漏洞安全风险通告

Apache Shiro 身份认证例子-源码

Apache shiro1.2.4反序列化漏洞介绍 Apache Shiro是一个Java安全框架,执行身份验证、授权、密码和会话管理。Apache Shiro框架提供了记住我(RememberMe)的功能,关闭了浏览器下次再打开时还是能记住你是谁,下次...

apache shiro 实例 apache shiro 实例

Apache Shiro中文版使用手册!

直接使用java -jar srping....war命令运行即可 执行之后,访问http://主机的IP:8888/admin/*或者http://主机的IP:8888/login

Apache Shiro 是一个强大而灵活的开源安全框架,它干净利落地处理身份认证,授权,企业会话管理和加密。 Apache Shiro 的首要目标是易于使用和理解。安全有时候是很复杂的,甚至是痛苦的,但它没有必要这样。框架...

Apache_Shiro_使用手册(一)Shiro架构介绍

Apache shiro 1.13.0源码 https://shiro.apache.org/

apache shiro 管理用户权限与数据库交互

Shiro 是一个 Apache Incubator 项目,旨在简化身份验证和授权。在本文中,了解 Apache Shiro 并通过示例来在一个 Groovy web 应用程序中尝试使用 Shiro 进行身份验证和授权

采用SpringBoot + Apache Shiro + Mybatis Plus + Thymeleaf 实现的内容管理系统(附带权限管理),是搭建博客、网站的不二之选。 技术栈:Spring Boot、Apache Shiro、MyBatis-Plus、Alibaba Druid、Redis、MySQL、...

Apache Shiro是一个应用广泛的权限管理的用户认证与授权框架。...2020年8月17日,Apache Shiro发布1.6.0版本修复该漏洞绕过。阿里云应急响应中心提醒Apache Shiro用户尽快采取安全措施阻止漏洞攻击。

Apache Shiro是一个应用广泛的权限管理的用户认证与授权框架。...2020年8月17日,Apache Shiro发布1.6.0版本修复该漏洞绕过。阿里云应急响应中心提醒Apache Shiro用户尽快采取安全措施阻止漏洞攻击。

Apache Shiro是一个强大易用的Java安全框架,提供了认证、授权、加密和会话管理等功能。 使用Shiro的易于理解的API,您可以快速、轻松地获得任何应用程序,从最小的移动应用程序到最大的网络和企业应用程序。

apache shiro轻量级的安全认证授权框架让你快速搭建中下型企业安全认证模块

Apache Shiro(发音为“shee-roh”,日语“堡垒(Castle)”的意思)是一个强大易用的Java安全框架,提供了认证、授权、加密和会话管理功能,可为任何应用提供安全保障 - 从命令行应用、移动应用到大型网络及企业...

本系统(基于SpringBoot+MyBatis+Apache Shiro+Bootstrap+Thymeleaf) 可用于开发所有企业级WEB应用系统(如:各种后台管理系统、CRM、ERP、CMS、OA、博客、论坛等...)。响应式布局,支持大部分浏览器(如:IE9+...