- жµПиІИ: 80135 жђ°

- жАІеИЂ:

- жЭ•иЗ™: жЭ≠еЈЮ

-

жЦЗзЂ†еИЖз±ї

з§ЊеМЇзЙИеЭЧ

- жИСзЪДиµДиЃѓ ( 0)

- жИСзЪДиЃЇеЭЫ ( 0)

- жИСзЪДйЧЃз≠Ф ( 0)

е≠Шж°£еИЖз±ї

- 2011-07 ( 1)

- 2011-05 ( 3)

- 2011-04 ( 1)

- жЫіе§Ъе≠Шж°£...

жЬАжЦ∞иѓДиЃЇ

-

isaiahzhongпЉЪ

¬†¬†¬†¬†¬†¬† дЄНеѓєеХКпЉМжИСеЬ®hosts.allowдЄЛйЭҐдїАдєИйГљдЄНйЕН ...

linuxињЬз®ЛиЃњйЧЃжЭГйЩРжОІеИґ(hosts.allowеТМhosts.deny)

CCNAеЃЮй™МдЄЙеНБеЕЂ ZFW(еМЇеЯЯйШ≤зБЂеҐЩ)

зОѓеҐГпЉЪWindows XP гАБPacket Tracert5.3

зЫЃзЪДпЉЪдЇЖиІ£ZFWзЪДеОЯзРЖдЄОеЯЇжЬђйЕНзљЃ

иѓіжШОпЉЪ

ZFWпЉИZone-Based Policy FirewallпЉЙпЉМжШѓдЄАзІНеЯЇдЇОеМЇеЯЯзЪДйШ≤зБЂеҐЩпЉМеЯЇдЇОеМЇеЯЯзЪДйШ≤зБЂеҐЩйЕНзљЃзЪДйШ≤зБЂеҐЩз≠ЦзХ•йГљжШѓеЬ®жХ∞жНЃдїОдЄАдЄ™еМЇеЯЯеПСеИ∞еП¶е§ЦдЄАдЄ™еМЇеЯЯжЧґжЙНзФЯжХИпЉМеЬ®еРМдЄАдЄ™еМЇеЯЯеЖЕзЪДжХ∞жНЃжШѓдЄНдЉЪеЇФзФ®дїїдљХз≠ЦзХ•зЪДпЉМжЙАдї•жИСдїђе∞±еПѓдї•е∞ЖйЬАи¶БдљњзФ®з≠ЦзХ•зЪДжО•еП£еИТеЕ•дЄНеРМзЪДеМЇеЯЯпЉМињЩж†Је∞±еПѓдї•еЇФзФ®жИСдїђжГ≥и¶БзЪДз≠ЦзХ•гАВдљЖжШѓпЉМжЬЙжЧґжЯРдЇЫжО•еП£дєЛйЧіеПѓиГљдЄНйЬАи¶БељЉж≠§дљњзФ®з≠ЦзХ•пЉМйВ£дєИињЩж†ЈзЪДжО•еП£еП™и¶БеИТеЕ•еРМдЄАдЄ™еМЇеЯЯпЉМеЃГдїђдєЛйЧіе∞±еПѓдї•дїїжДПдЇТиЃњдЇЖгАВZoneжШѓеЇФзФ®йШ≤зБЂеҐЩз≠ЦзХ•зЪДжЬАе∞ПеНХдљНпЉМдЄАдЄ™zoneдЄ≠еПѓдї•еМЕеРЂдЄАдЄ™жО•еП£пЉМдєЯеПѓдї•еМЕеРЂе§ЪдЄ™жО•еП£гАВ

еМЇеЯЯдєЛйЧізЪДжЙАжЬЙжХ∞жНЃйїШиЃ§жШѓеЕ®йî襀䪥еЉГзЪДпЉМжЙАдї•ењЕй°їйЕНзљЃзЫЄеЇФзЪДз≠ЦзХ•жЭ•еЕБиЃЄжЯРдЇЫжХ∞жНЃзЪДйАЪињЗгАВи¶Бж≥®жДПпЉМеРМеМЇеЯЯзЪДжО•еП£жШѓдЄНйЬАи¶БйЕНзљЃз≠ЦзХ•зЪДпЉМеЫ†дЄЇдїЦдїђйїШиЃ§е∞±жШѓеПѓдї•иЗ™зФ±иЃњйЧЃзЪДпЉМжИСдїђеП™йЬАи¶БеЬ®еМЇеЯЯдЄОеМЇеЯЯдєЛйЧійЕНзљЃз≠ЦзХ•пЉМиАМйЕНзљЃињЩж†ЈзЪДеМЇеЯЯдЄОеМЇеЯЯдєЛйЧізЪДз≠ЦзХ•пЉМењЕй°їеЃЪдєЙдїОеУ™дЄ™еМЇеЯЯеИ∞еУ™дЄ™еМЇеЯЯпЉМеН≥ењЕй°їйЕНзљЃжЦєеРСпЉМжѓФе¶ВйЕНзљЃдїОZone1еИ∞Zone2зЪДжХ∞жНЃеЕ®йî襀жФЊи°МгАВеПѓдї•зЬЛеЗЇпЉМZone1жШѓжЇРеМЇеЯЯпЉМZone2жШѓзЫЃзЪДеМЇеЯЯгАВйЕНзљЃдЄАдЄ™еМЕеРЂжЇРеМЇеЯЯеТМзЫЃзЪДеМЇеЯЯзЪДдЄАзїДз≠ЦзХ•пЉМињЩж†ЈзЪДдЄАдЄ™еМЇеЯЯзїДпЉМ襀зІ∞дЄЇZone-PairsгАВеЫ†ж≠§еПѓдї•зЬЛеЗЇпЉМдЄАдЄ™Zone-PairsпЉМе∞±и°®з§ЇдЇЖдїОдЄАдЄ™еМЇеЯЯеИ∞еП¶дЄАдЄ™еМЇеЯЯзЪДз≠ЦзХ•пЉМиАМйЕНзљЃдЄАдЄ™еМЇеЯЯеИ∞еП¶дЄАдЄ™еМЇеЯЯзЪДз≠ЦзХ•пЉМе∞±ењЕй°їйЕНзљЃдЄАдЄ™Zone-PairsпЉМеєґеК†еЕ•з≠ЦзХ•гАВ ељУйЕНзљЃдЇЖдЄАдЄ™еМЇеЯЯеИ∞еП¶дЄАдЄ™еМЇеЯЯзЪДз≠ЦзХ•еРОпЉМе¶ВжЮЬз≠ЦзХ•еК®дљЬжШѓinspectпЉМеИЩеєґдЄНйЬАи¶БеЖНдЄЇињФеЫЮзЪДжХ∞жНЃйЕНзљЃз≠ЦзХ•пЉМеЫ†дЄЇињФеЫЮзЪДжХ∞жНЃжШѓйїШ聧襀еЕБиЃЄзЪДпЉМе¶ВжЮЬз≠ЦзХ•еК®дљЬжЧґpassжИЦdropеИЩдЄНдЉЪжЬЙињФеЫЮжµБйЗПжИЦ襀зЫіжΕ襀жОЙеЉГгАВе¶ВжЮЬжЬЙдЄ§дЄ™zoneпЉМеєґдЄФеЄМжЬЫеЬ®дЄ§дЄ™жЦєеРСдЄКйГљеЇФзФ®з≠ЦзХ•пЉМжѓФе¶Вzone1еИ∞ zone2 жИЦzone2 еИ∞ zone1,е∞±ењЕй°їйЕНзљЃдЄ§дЄ™zone-pairs ,е∞±жШѓжѓПдЄ™жЦєеРСдЄАдЄ™zone-pairsгАВ

ж≠•й™§пЉЪ

дљњзФ®Packet Tracert5.3.еИЫеїЇе¶ВдЄЛжЛУжЙСпЉЪ

йЕНзљЃR1иЈѓзФ±еЩ®пЉЪ

Router>en

Router#conf t

Router(config)#host R1

R1(config)#int fa0/0

R1(config-if)#ip add 192.168.0.1 255.255.255.0

R1(config-if)#no sh

R1(config)#ip rou 0.0.0.0 0.0.0.0 192.168.0.2

йЕНзљЃFireWallиЈѓзФ±еЩ®пЉЪ

Router>en

Router#conf t

Router(config)#host FireWall

FireWall(config)#class-map type inspect match-any Private-To-Internet //еИЫеїЇзІБжЬЙзљСзїЬеИ∞InternetзљСзїЬзЪДеМєйЕНжЭ°дїґеРНдЄЇPrivate-To-Internet

FireWall(config-cmap)#match protocol http //еЃЪдєЙеМєйЕНhttpжµБйЗПжЭ°дїґ

FireWall(config-cmap)#match protocol icmp //еЃЪдєЙеМєйЕНicmpжµБйЗПжЭ°дїґ

FireWall(config-cmap)#match protocol tcp //еЃЪдєЙеМєйЕНtcpжµБйЗПжЭ°дїґ

FireWall(config-cmap)#match protocol udp //еЃЪдєЙеМєйЕНudpжµБйЗПжЭ°дїґ

FireWall(config-cmap)#match protocol telnet //еЃЪдєЙеМєйЕНtelnetжµБйЗПжЭ°дїґ

FireWall(config-cmap)#match protocol ftp //еЃЪдєЙеМєйЕНftpжµБйЗПжЭ°дїґ

FireWall(config-cmap)#match protocol dhcp //еЃЪдєЙеМєйЕНdhcpжµБйЗПжЭ°дїґ

FireWall(config-cmap)#match protocol dns //еЃЪдєЙеМєйЕНdnsжµБйЗПжЭ°дїґ

FireWall(config-cmap)#match protocol h323 //еЃЪдєЙеМєйЕНh323жµБйЗПжЭ°дїґ

FireWall(config-cmap)#match protocol ip //еЃЪдєЙеМєйЕНipжµБйЗПжЭ°дїґ

FireWall(config-cmap)#match protocol ipsec //еЃЪдєЙеМєйЕНipsecжµБйЗПжЭ°дїґ

FireWall(config-cmap)#match protocol ipv6 //еЃЪдєЙеМєйЕНipsecжµБйЗПжЭ°дїґ

FireWall(config-cmap)#match protocol pop3 //еЃЪдєЙеМєйЕНpop3жµБйЗПжЭ°дїґ

FireWall(config-cmap)#match protocol smtp //еЃЪдєЙеМєйЕНsmtpжµБйЗПжЭ°дїґ

FireWall(config-cmap)#match protocol rtp //еЃЪдєЙеМєйЕНrtpжµБйЗПжЭ°дїґ

FireWall(config-cmap)#match protocol arp //еЃЪдєЙеМєйЕНarpжµБйЗПжЭ°дїґ

FireWall(config-cmap)#match protocol ntp //еЃЪдєЙеМєйЕНntpжµБйЗПжЭ°дїґ

FireWall(config-cmap)#exit //йААеЗЇ

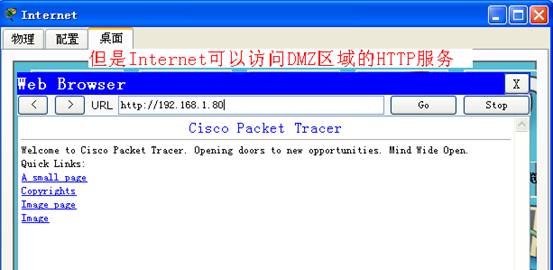

FireWall(config)#class-map type inspect match-any Internet-To-DMZ //еИЫеїЇInternetзљСзїЬеИ∞DMZзљСзїЬзЪДеМєйЕНжЭ°дїґеРНдЄЇInternet-To-DMZ

FireWall(config-cmap)#match protocol http //еЃЪдєЙеМєйЕНhttpжµБйЗПжЭ°дїґ

FireWall(config-cmap)#match protocol tcp //еЃЪдєЙеМєйЕНtcpжµБйЗПжЭ°дїґ

FireWall(config-cmap)#exit //йААеЗЇ

FireWall(config)#policy-map type inspect 1 //еИЫеїЇз≠ЦзХ•1

FireWall(config-pmap)#class type inspect Private-To-Internet //еЬ®з≠ЦзХ•дЄ≠дљњзФ®еМєйЕНжЭ°дїґPrivate-To-Internet

FireWall(config-pmap-c)#inspect //еЃЪдєЙжї°иґ≥жЭ°дїґжЧґзЪДи°МдЄЇinspect

FireWall(config-pmap-c)#class type inspect class-default //йЕНзљЃйїШиЃ§

FireWall(config-pmap-c)#end //йААеЗЇ

FireWall#conf t

FireWall(config)#policy-map type inspect 2 //еИЫеїЇз≠ЦзХ•2

FireWall(config-pmap)#class type inspect Internet-To-DMZ //еЬ®з≠ЦзХ•дЄ≠дљњзФ®еМєйЕНжЭ°дїґInternet-To-DMZ

FireWall(config-pmap-c)#inspect //еЃЪдєЙжї°иґ≥жЭ°дїґжЧґзЪДи°МдЄЇinspect

FireWall(config-pmap-c)#class type inspect class-default //йЕНзљЃйїШиЃ§

FireWall(config-pmap-c)#end

FireWall#conf t

FireWall(config-pmap)#zone security PrivateZone //еИЫеїЇеЃЙеЕ®еМЇеЯЯ PrivateZone(зІБжЬЙзљСзїЬ)

FireWall(config-sec-zone)#exit //йААеЗЇ

FireWall(config)#zone security DMZZone //еИЫеїЇеЃЙеЕ®еМЇеЯЯ DMZZone(DMZзљСзїЬ)

FireWall(config-sec-zone)#exit

FireWall(config)#zone security InternetZone //еИЫеїЇе§ЦйГ®еЃЙеЕ®еМЇеЯЯInternetZone

FireWall(config-sec-zone)#exit

FireWall(config)#zone-pair security Private-Internet source PrivateZone destination InternetZone //еИЫеїЇдїОзІБжЬЙзљСзїЬеИ∞InternetеМЇеЯЯдєЛйЧізЪДеМЇеЯЯз≠ЦзХ•

FireWall(config-sec-zone-pair)#service-policy type inspect 1 //еЃЪдєЙеМЇеЯЯйЧізЪДз≠ЦзХ•еЇФзФ®з≠ЦзХ•1

FireWall(config-sec-zone-pair)#exit //йААеЗЇ

FireWall(config)#zone-pair security Private-DMZ source PrivateZone destination DMZZone //еИЫеїЇдїОзІБжЬЙзљСзїЬеИ∞DMZеМЇеЯЯдєЛйЧізЪДеМЇеЯЯз≠ЦзХ•

FireWall(config-sec-zone-pair)#service-policy type inspect 1 //еЃЪдєЙеМЇеЯЯйЧізЪДз≠ЦзХ•еЇФзФ®з≠ЦзХ•1

FireWall(config-sec-zone-pair)#exit //йААеЗЇ

FireWall(config)#zone-pair security Internet-DMZ source InternetZone destination DMZZone

//еИЫеїЇдїОInternetеИ∞DMZеМЇеЯЯдєЛйЧізЪДеМЇеЯЯз≠ЦзХ•

FireWall(config-sec-zone-pair)#service-policy type inspect 2 ////еЃЪдєЙеМЇеЯЯйЧізЪДз≠ЦзХ•еЇФзФ®з≠ЦзХ•2

FireWall(config-sec-zone-pair)#exit //йААеЗЇ

FireWall(config)#int fa0/0 //ињЫеЕ•жО•еП£fa0/0

FireWall(config-if)#ip add 192.168.0.2 255.255.255.0 //йЕНзљЃIP

FireWall(config-if)#zone-member security PrivateZone //жККжО•еП£еИТеЕ•зІБжЬЙзљСзїЬеМЇеЯЯ

FireWall(config-sec-zone-pair)#exit //йААеЗЇ

FireWall(config-if)#no sh //еЉАеРѓжО•еП£

FireWall(config-if)#exit //йААеЗЇ

FireWall(config)#int fa0/1 //ињЫеЕ•жО•еП£fa0/1

FireWall(config-if)#ip add 192.168.1.254 255.255.255.0 //йЕНзљЃIP

FireWall(config-if)#zone-member security DMZZone //жККжО•еП£еИТеЕ•DMZзљСзїЬеМЇеЯЯ

FireWall(config-if)#no sh //еЉАеРѓжО•еП£

FireWall(config-if)#exit //йААеЗЇ

FireWall(config)#int s0/0/0 //ињЫеЕ•жО•еП£s0/0/0

FireWall(config-if)#ip add 1.1.1.1 255.255.255.0 //йЕНзљЃIP

FireWall(config-if)#zone-member security InternetZone //жККжО•еП£еИТеЕ•InternetзљСзїЬеМЇеЯЯ

FireWall(config-if)#no sh //еЉАеРѓжО•еП£

FireWall(config-if)#exit //йААеЗЇ

FireWall(config)#ip rou 0.0.0.0 0.0.0.0 1.1.1.2 //йЕНзљЃйїШиЃ§иЈѓзФ±

йЕНзљЃR2иЈѓзФ±еЩ®пЉЪ

Router>en

Router#conf t

Router(config)#host R2

R2(config)#int s0/0/0

R2(config-if)#ip add 1.1.1.2 255.255.255.0

R2(config-if)#clock rate 64000

R2(config-if)#no sh

R2(config)#int fa0/0

R2(config-if)#ip add 192.168.2.254 255.255.255.0

R2(config-if)#no sh

R2(config-if)#exit

R2(config)#ip rou 0.0.0.0 0.0.0.0 1.1.1.1

жµЛиѓХзљСзїЬпЉЪ

йАЪињЗйЕНзљЃеЯЇдЇОеМЇеЯЯзЪДйШ≤зБЂеҐЩпЉМеПѓдї•иЊЊеИ∞дњЭжК§еЖЕйГ®зљСзїЬдЄНеПЧе§ЦйГ®еЕ•дЊµзЪДи¶Бж±ВпЉМеПѓдї•иЃ≤ZFW жШѓCBAC зЪДеҐЮеЉЇзЙИпЉМеЃГзЪДйЕНзљЃжЫізБµжіїзЃАеНХпЉМеП™и¶БеРИзРЖињРзФ®дЉЪжШѓдЄАдЄ™дЄНйФЩзЪДеЃЙеЕ®иІ£еЖ≥жЦєж°ИгАВ

- 2010-12-10 16:48

- жµПиІИ 685

- иѓДиЃЇ(0)

- жЯ•зЬЛжЫіе§Ъ

еПСи°®иѓДиЃЇ

-

CCNAеЃЮй™МеНБеЫЫ STPдєЛеЖЧдљЩе§ЗдїљйУЊиЈѓпЉИEtherChannelпЉЙ

2010-11-21 16:13 1352CCNAеЃЮй™МеНБеЫЫ STPдєЛеЖЧдљЩе§ЗдїљйУЊиЈѓпЉИEtherChann ... -

java зЉЦз®ЛжµЕи∞И

2009-11-17 15:12 0е≠¶дє†java зЉЦз®ЛжШѓдЄАдЄ™жЉЂйХњиАМдЄФиЙ∞иЛ¶зЪДињЗз®ЛпЉМе§ІеЃґе≠¶дє†java ... -

j2me жЙЛжЬЇе±ПеєХдњЭжК§з®ЛеЇПеЉАеПС

2009-11-19 13:26 0import javax.microedition.midle ... -

жµЕи∞Из≥їзїЯдїОI386жЦЗдїґе§єеИ∞longhornе∞Би£Е

2010-10-17 12:19 0Windows XPжШѓдЄАдЄ™дЄНйФЩиАМдЄФжЈ±еПЧе§ІеЃґеЦЬзИ±зЪДдЄ™дЇЇз≥їзїЯгАВеЃГжШѓ ... -

дї•Longhorn嚥еЉПйЗНжЦ∞еМЕи£ЕвАЬWindows XPвАЬзЪДеЃЙи£ЕпЉИWIMз≥їзїЯе∞Би£ЕпЉЙ

2010-10-17 21:35 0дї•Longhorn嚥еЉПйЗНжЦ∞еМЕи£ЕвАЬWindows XPвАЬзЪДеЃЙи£ЕпЉИ ... -

еЃЮзО∞GNSзЪДж®°жЛЯиЈѓзФ±еЩ®ињЮжО•Internet

2010-10-20 15:58 1921еЃЮзО∞GNSзЪДж®°жЛЯиЈѓзФ±еЩ®ињЮжО•Internet 1гАБзОѓеҐГ: ... -

Vmware иЩЪжЛЯжЬЇйАЪињЗGNSзЪДж®°жЛЯиЈѓзФ±еЩ®ињЮжО•Internet

2010-10-20 18:11 1541Vmware иЩЪжЛЯжЬЇйАЪињЗGNSзЪДж®°жЛЯиЈѓзФ±еЩ®ињЮжО•Interne ... -

Windowsз£БзЫШзЃ°зРЖеЈ•еЕЈDiskpartдєЛдЄА зЃ°зРЖеЯЇжЬђз£БзЫШ

2010-10-22 15:49 0Windowsз£БзЫШзЃ°зРЖеЈ•еЕЈDiskpa ... -

Windowsз£БзЫШзЃ°зРЖеЈ•еЕЈDiskpartдєЛдЇМ зЃ°зРЖеК®жАБз£БзЫШ

2010-10-25 13:59 0Windowsз£БзЫШзЃ°зРЖеЈ•еЕЈDiskpartдєЛдЇМ зЃ°зРЖеК®жАБз£БзЫШ ... -

CCNAеЃЮй™МдЄА зЩїйЩЖиЃЊе§ЗжОІеИґеП∞

2010-10-25 16:33 604CCNAеЃЮй™МдЄА зЩїйЩЖиЃЊе§ЗжОІеИґеП∞ зОѓеҐГпЉЪ Wind ... -

CCNAеЃЮй™МдЇМ иЈѓзФ±еЯЇжЬђйЕНзљЃ

2010-10-26 13:56 754CCNAеЃЮй™МдЇМ иЈѓзФ±еЯЇжЬђйЕНзљЃ зОѓеҐГпЉЪ Windos X ... -

CCNAеЃЮй™МдЄЙ жККиЈѓзФ±еЩ®йЕНзљЃжИРPC

2010-10-26 15:43 808CCNAеЃЮй™МдЄЙ жККиЈѓзФ±еЩ®йЕНзљЃжИРPC зОѓеҐГпЉЪWind ... -

еЃЮзО∞GNSиЩЪжЛЯиЈѓзФ±ињЫи°МADSLе§ЦзљСжЛ®еПЈ

2010-10-26 19:06 979еЃЮзО∞GNSиЩЪжЛЯиЈѓзФ±ињЫи°МADSLе§ЦзљСжЛ®еПЈ зОѓеҐГпЉЪWind ... -

CCNAеЃЮй™МеЫЫ еЉАеРѓиЈѓзФ±еЩ®зЪДWEBзЃ°зРЖжЬНеК°

2010-10-30 17:02 769CCNAеЃЮй™МеЫЫ еЉАеРѓиЈѓзФ±еЩ®зЪДWEBзЃ°зРЖжЬНеК° ... -

CCNAеЃЮй™МдЇФ йЕНзљЃиЈѓзФ±еЩ®дЄЇDHCPжЬНеК°еЩ®

2010-10-31 09:55 778CCNAеЃЮй™МдЇФ йЕНзљЃиЈѓзФ±еЩ®дЄЇDHCPжЬНеК°еЩ® зОѓеҐГпЉЪ W ... -

CCNAеЃЮй™МеЕ≠ еИЫеїЇеТМеЇФзФ®VLAN

2010-10-31 15:41 749CCNAеЃЮеЕ≠ еИЫеїЇеТМеЇФзФ®VLAN зОѓеҐГпЉЪWindow ... -

CCNAеЃЮй™МдЄГ иЈ®дЇ§жНҐжЬЇйЧізЪДvlan

2010-11-01 15:00 768CCNAеЃЮй™МдЄГ иЈ®дЇ§жНҐжЬЇйЧізЪДvlan зОѓеҐГпЉЪWindow ... -

CCNAеЃЮй™МеЕЂ дљњзФ®VTPзЃ°зРЖvlan

2010-11-02 16:50 639CCNAеЃЮй™МеЕЂ дљњзФ®VTPзЃ°зРЖvlan зОѓеҐГпЉЪ Wind ... -

CCNAеЃЮй™МдєЭ йАЪињЗдЄЙе±ВдЇ§жНҐжЬЇеЃЮзО∞vlanйЧіиЈѓзФ±

2010-11-02 18:22 937CCNAеЃЮй™МдєЭ йАЪињЗдЄЙе±ВдЇ§жНҐжЬЇеЃЮзО∞vlanйЧіиЈѓзФ± зОѓ ... -

CCNAеЃЮй™МеНБ йАЪињЗиЈѓзФ±еЩ®еЃЮзО∞vlanйЧіиЈѓзФ±пЉИеНХиЗВиЈѓзФ±пЉЙ

2010-11-02 20:01 950CCNAеЃЮй™МеНБ йАЪињЗиЈѓзФ±еЩ®еЃЮзО∞vlanйЧіиЈѓзФ±(еНХиЗВиЈѓзФ±) ...

зЫЄеЕ≥жО®иНР

CCNAеЃЮй™МжХЩз®ЛCCNAеЃЮй™МжХЩз®ЛCCNAеЃЮй™МжХЩз®ЛCCNAеЃЮй™МжХЩз®Л

CCNAеЃЮй™МжЙЛеЖМchp18е§ЪеМЇеЯЯOSPFCCNAеЃЮй™МжЙЛеЖМchp18е§ЪеМЇеЯЯOSPF

CiscoеИЭе≠¶иАЕењЕе§ЗзЪДдЄАжЬђдє¶<жАЭзІСзљСзїЬеЃЮй™МеЃ§CCNAеЃЮй™МжМЗеНЧ.pdf>

CCNAеЃЮй™МжЙЛеЖМchp06еНХеМЇеЯЯOSPFCCNAеЃЮй™МжЙЛеЖМchp06еНХеМЇеЯЯOSPF

70й°µиѓ¶зїЖзЙИжЬђCCNAеЃЮй™МжЙЛеЖМ

CCNAеЃЮй™МжК•еСК жАїеЕ±дЄГдЄ™еЃЮй™М жЬЙpppгАБеЄІдЄ≠зїІгАБеНХиЗВиЈѓзФ±еТМдЄЙе±ВдЇ§жНҐжЬЇгАБvlanеЯЇжЬђйЕНзљЃгАБstpз≠Йз≠Й

жЬђеЃЮй™МжЙЛеЖМеЕ±з≤ЊењГжФґйЫЖдЇЖ16дЄ™CCNAеЃЮй™МпЉМжґµж¶ВдЇЖCCNAжЙАжЬЙзЯ•иѓЖзВєпЉМеЊИдЄНйФЩзЪДеУ¶гАВ

зЇҐиМґдЄЙжЭѓccnaеЃЮй™МйҐШзЇҐиМґдЄЙжЭѓccnaеЃЮй™МйҐШзЇҐиМґдЄЙжЭѓccnaеЃЮй™МйҐШзЇҐиМґдЄЙжЭѓccnaеЃЮй™МйҐШзЇҐиМґдЄЙжЭѓccnaеЃЮй™МйҐШ

CCNAеЃЮй™М(PDF).rar CCNAеЃЮй™М(PDF).rar CCNAеЃЮй™М(PDF).rar

CCNAеЃЮй™Ме§ІеЕ®,еЖЕеЃєеМЕжЛђпЉЪ еЃЮй™МдЄА дЇ§жНҐжЬЇеЯЇжЬђйЕНзљЃ еЃЮй™МдЇМ иЈѓзФ±еЩ®еЯЇжЬђйЕНзљЃ еЃЮй™МдЄЙ иЈѓзФ±еНПиЃЃ еЃЮй™МеЫЫ еєњеЯЯзљСеНПиЃЃ еЃЮй™МдЇФ иЃњйЧЃжОІеИґеИЧи°®еПКеЬ∞еЭАиљђжНҐ еЃЮй™МеЕ≠ DDRгАБISDNеОЯзРЖеПКйЕНзљЃ еЃЮй™МдЄГ е§ЗдїљдЄ≠ењГеОЯзРЖ еЃЮй™МеЕЂ HSRPеНПиЃЃеОЯзРЖеПК...

CCNA

зЇҐе§іеПСCCNAеЃЮй™МпЉМйЗМйЭҐжЬЙиѓ¶зїЖзЪДCCNAеЃЮй™МйЕНзљЃж≠•й™§пЉМжђ°жХЩз®ЛжШѓж†єжНЃзЇҐе§іеПСCCNAжХЩз®ЛзЉЦеЖЩзЪДгАВзЇҐе§іеПСCCNAеЃЮй™МпЉМйЗМйЭҐжЬЙиѓ¶зїЖзЪДCCNAеЃЮй™МйЕНзљЃж≠•й™§пЉМжђ°жХЩз®ЛжШѓж†єжНЃзЇҐе§іеПСCCNAжХЩз®ЛзЉЦеЖЩзЪДгАВ

ccnaйЕНзљЃеЃЮй™Миѓ¶иІ£пЉМдЄНзФ®еЖНдЄЇеЃЮй™МйҐШжЛЕењГ

CCNAеЃЮй™МиАГиѓХзЬЯйҐШпЉМеМЕеРЂEIGRP еТМ ACLеЃЮй™МйҐШгАВйАВеРИйЬАи¶БзЫіжО•иАГиѓХдЇЇеСШ

CCNAеЃЮй™МиµДжЦЩ,CCNAеЃЮй™МиµДжЦЩ,CCNAеЃЮй™МиµДжЦЩ

CCNAеЃЮй™М(ж†ЗеЗЖжХЩз®Л)05_еНХеМЇеЯЯOSPF

CCNAеЃЮй™МжЙЛеЖМиґЕзЇІиѓ¶зїЖзЙИ дїОйЫґеЉАеІЛе≠¶дє†ciscoжКАжЬѓccnaзЪДеЃЮй™М

CCNAзЪДеЃЮй™МгАВжЬЙеК©дЇОдљ†йЕНзљЃиЈѓзФ±еЩ®дЇ§жНҐжЬЇ

CCNAеЃЮй™МжХЩз®ЛпЉИ354й°µпЉЙ

CCNAеЃЮй™МжЙЛеЖМV3.0+By+зЇҐиМґдЄЙжЭѓ,йЭЮеЄЄиѓ¶зїЖзЪДеЃЮй™МжХЩз®ЛпЉМеИЖдЇЂ