首ه…ˆé—®ه¤§ه®¶ن¸€ن¸ھé—®é¢ک,ن½ هœ¨ه†™ه¼€و”¾çڑ„APIوژ¥هڈ£و—¶وک¯ه¦‚ن½•ن؟è¯پو•°وچ®çڑ„ه®‰ه…¨و€§çڑ„ï¼ںه…ˆو¥çœ‹çœ‹وœ‰ه“ھن؛›ه®‰ه…¨و€§é—®é¢کهœ¨ه¼€و”¾çڑ„apiوژ¥هڈ£ن¸ï¼Œوˆ‘ن»¬é€ڑè؟‡http Postوˆ–者Getو–¹ه¼ڈ请و±‚وœچهٹ،ه™¨çڑ„و—¶ه€™ï¼Œن¼ڑé¢ن¸´ç€è®¸ه¤ڑçڑ„ه®‰ه…¨و€§é—®é¢ک,ن¾‹ه¦‚ï¼ڑ

- 请و±‚و¥و؛گ(è؛«ن»½)وک¯هگ¦هگˆو³•ï¼ں

- 请و±‚هڈ‚و•°è¢«ç¯،و”¹ï¼ں

- 请و±‚çڑ„ه”¯ن¸€و€§(ن¸چهڈ¯ه¤چهˆ¶),éک²و¢è¯·و±‚被وپ¶و„ڈو”»ه‡»

ن¸؛ن؛†ن؟è¯پو•°وچ®هœ¨é€ڑن؟،و—¶çڑ„ه®‰ه…¨و€§ï¼Œوˆ‘ن»¬هڈ¯ن»¥é‡‡ç”¨TOKEN+هڈ‚و•°ç¾هگچçڑ„و–¹ه¼ڈو¥è؟›è،Œç›¸ه…³éھŒè¯پم€‚

و¯”ه¦‚说وˆ‘ن»¬ه®¢وˆ·ç«¯éœ€è¦پوں¥è¯¢ن؛§ه“پن؟،وپ¯è؟™ن¸ھو“چن½œو¥è؟›è،Œهˆ†وگ,ه®¢وˆ·ç«¯ç‚¹ه‡»وں¥è¯¢وŒ‰é’®==م€‹è°ƒç”¨وœچهٹ،ه™¨ç«¯apiè؟›è،Œوں¥è¯¢==م€‹وœچهٹ،ه™¨ç«¯è؟”ه›وں¥è¯¢ç»“وœ

آ

ن¸€م€پن¸چè؟›è،ŒéھŒè¯پçڑ„و–¹ه¼ڈ

آ

apiوں¥è¯¢وژ¥هڈ£ï¼ڑ

ه®¢وˆ·ç«¯è°ƒç”¨ï¼ڑhttp://api.XXX.com/getproduct?id=value1

ه¦‚ن¸ٹ,è؟™ç§چو–¹ه¼ڈ简هچ•ç²—وڑ´ï¼Œهœ¨وµڈ览ه™¨ç›´وژ¥è¾“ه…¥"http://api.XXX.com/getproduct?id=value1",هچ³هڈ¯èژ·هڈ–ن؛§ه“پهˆ—è،¨ن؟،وپ¯ن؛†ï¼Œن½†وک¯è؟™و ·çڑ„و–¹ه¼ڈن¼ڑهکهœ¨ه¾ˆن¸¥é‡چçڑ„ه®‰ه…¨و€§é—®é¢ک,و²،وœ‰è؟›è،Œن»»ن½•çڑ„éھŒè¯پ,ه¤§ه®¶éƒ½هڈ¯ن»¥é€ڑè؟‡è؟™ن¸ھو–¹و³•èژ·هڈ–هˆ°ن؛§ه“پهˆ—è،¨ï¼Œه¯¼è‡´ن؛§ه“پن؟،وپ¯و³„露م€‚

é‚£ن¹ˆï¼Œه¦‚ن½•éھŒè¯پ调用者è؛«ن»½ه‘¢ï¼ںه¦‚ن½•éک²و¢هڈ‚و•°è¢«ç¯،و”¹ه‘¢ï¼ںه¦‚ن½•ن؟è¯پ请و±‚çڑ„ه”¯ن¸€و€§ï¼ں ه¦‚ن½•ن؟è¯پ请و±‚çڑ„ه”¯ن¸€و€§ï¼Œéک²و¢è¯·و±‚被وپ¶و„ڈو”»ه‡»ه‘¢ï¼ں

ن؛Œم€پن½؟用TOKEN+ç¾هگچ认è¯پ ن؟è¯پ请و±‚ه®‰ه…¨و€§

token+ç¾هگچ认è¯پçڑ„ن¸»è¦پهژںçگ†وک¯ï¼ڑ

1.هپڑن¸€ن¸ھ认è¯پوœچهٹ،,وڈگن¾›ن¸€ن¸ھ认è¯پçڑ„webapi,用وˆ·ه…ˆè®؟é—®ه®ƒèژ·هڈ–ه¯¹ه؛”çڑ„token

2.用وˆ·و‹؟ç€ç›¸ه؛”çڑ„tokenن»¥هڈٹ请و±‚çڑ„هڈ‚و•°ه’Œوœچهٹ،ه™¨ç«¯وڈگن¾›çڑ„ç¾هگچç®—و³•è®،ç®—ه‡؛ç¾هگچهگژه†چهژ»è®؟é—®وŒ‡ه®ڑçڑ„api

3.وœچهٹ،ه™¨ç«¯و¯ڈو¬،وژ¥و”¶هˆ°è¯·و±‚ه°±èژ·هڈ–ه¯¹ه؛”用وˆ·çڑ„tokenه’Œè¯·و±‚هڈ‚و•°ï¼Œوœچهٹ،ه™¨ç«¯ه†چو¬،è®،ç®—ç¾هگچه’Œه®¢وˆ·ç«¯ç¾هگچهپڑه¯¹و¯”,ه¦‚وœéھŒè¯پé€ڑè؟‡هˆ™و£ه¸¸è®؟问相ه؛”çڑ„api,éھŒè¯په¤±è´¥هˆ™è؟”ه›ه…·ن½“çڑ„ه¤±è´¥ن؟،وپ¯

آ

ه…·ن½“ن»£ç په¦‚ن¸‹ ï¼ڑ

آ

1.用وˆ·è¯·و±‚认è¯پوœچهٹ،GetToken,ه°†TOKENن؟هکهœ¨وœچهٹ،ه™¨ç«¯ç¼“هکن¸ï¼Œه¹¶è؟”ه›ه¯¹ه؛”çڑ„TOKENهˆ°ه®¢وˆ·ç«¯ï¼ˆè¯¥è¯·و±‚ن¸چ需è¦پè؟›è،Œç¾هگچ认è¯پ)

public HttpResponseMessage GetToken(string staffId)

{

ResultMsg resultMsg = null;

int id = 0;

//هˆ¤و–هڈ‚و•°وک¯هگ¦هگˆو³•

if (string.IsNullOrEmpty(staffId) || (!int.TryParse(staffId, out id)))

{

resultMsg = new ResultMsg();

resultMsg.StatusCode = (int)StatusCodeEnum.ParameterError;

resultMsg.Info = StatusCodeEnum.ParameterError.GetEnumText();

resultMsg.Data = "";

return HttpResponseExtension.toJson(JsonConvert.SerializeObject(resultMsg));

}

//وڈ’ه…¥ç¼“هک

Token token =(Token)HttpRuntime.Cache.Get(id.ToString());

if (HttpRuntime.Cache.Get(id.ToString()) == null)

{

token = new Token();

token.StaffId = id;

token.SignToken = Guid.NewGuid();

token.ExpireTime = DateTime.Now.AddDays(1);

HttpRuntime.Cache.Insert(token.StaffId.ToString(), token, null, token.ExpireTime, TimeSpan.Zero);

}

//è؟”ه›tokenن؟،وپ¯

resultMsg =new ResultMsg();

resultMsg.StatusCode = (int)StatusCodeEnum.Success;

resultMsg.Info = "";

resultMsg.Data = token;

return HttpResponseExtension.toJson(JsonConvert.SerializeObject(resultMsg));

}

آ

2.ه®¢وˆ·ç«¯è°ƒç”¨وœچهٹ،ه™¨ç«¯API,需è¦په¯¹è¯·و±‚è؟›è،Œç¾هگچ认è¯پ,ç¾هگچو–¹ه¼ڈه¦‚ن¸‹آ

(1) get请و±‚ï¼ڑوŒ‰ç…§è¯·و±‚هڈ‚و•°هگچ称ه°†و‰€وœ‰è¯·و±‚هڈ‚و•°وŒ‰ç…§ه—و¯چه…ˆهگژé،؛ه؛ڈوژ’ه؛ڈه¾—هˆ°ï¼ڑkeyvaluekeyvalue...keyvalueآ آ ه—符ن¸²ه¦‚ï¼ڑه°†arong=1,mrong=2,crong=3آ وژ’ه؛ڈن¸؛ï¼ڑarong=1,آ crong=3,mrong=2آ آ 然هگژه°†هڈ‚و•°هگچه’Œهڈ‚و•°ه€¼è؟›è،Œو‹¼وژ¥ه¾—هˆ°هڈ‚و•°ه—符ن¸²ï¼ڑarong1crong3mrong2م€‚

public static Tuple<string,string> GetQueryString(Dictionary<string, string> parames)

{

// 第ن¸€و¥ï¼ڑوٹٹه—ه…¸وŒ‰Keyçڑ„ه—و¯چé،؛ه؛ڈوژ’ه؛ڈ

IDictionary<string, string> sortedParams = new SortedDictionary<string, string>(parames);

IEnumerator<KeyValuePair<string, string>> dem = sortedParams.GetEnumerator();

// 第ن؛Œو¥ï¼ڑوٹٹو‰€وœ‰هڈ‚و•°هگچه’Œهڈ‚و•°ه€¼ن¸²هœ¨ن¸€èµ·

StringBuilder query = new StringBuilder(""); //ç¾هگچه—符ن¸²

StringBuilder queryStr = new StringBuilder(""); //urlهڈ‚و•°

if (parames == null || parames.Count == 0)

return new Tuple<string,string>("","");

while (dem.MoveNext())

{

string key = dem.Current.Key;

string value = dem.Current.Value;

if (!string.IsNullOrEmpty(key))

{

query.Append(key).Append(value);

queryStr.Append("&").Append(key).Append("=").Append(value);

}

}

return new Tuple<string, string>(query.ToString(), queryStr.ToString().Substring(1, queryStr.Length - 1));

}

آ post请و±‚ï¼ڑه°†è¯·و±‚çڑ„هڈ‚و•°ه¯¹è±،ه؛ڈهˆ—هŒ–ن¸؛jsonو ¼ه¼ڈه—符ن¸²م€€م€€

Product product = new Product() { Id = 1, Name = "ه®‰و…•ه¸Œ", Count = 10, Price = 58.8 };

var data=JsonConvert.SerializeObject(product);

آ (2)هœ¨è¯·و±‚ه¤´ن¸و·»هٹ timespan(و—¶é—´وˆ³ï¼‰ï¼Œnonce(éڑڈوœ؛و•°ï¼‰ï¼ŒstaffId(用وˆ·Id),signature(ç¾هگچهڈ‚و•°ï¼‰

//هٹ ه…¥ه¤´ن؟،وپ¯

request.Headers.Add("staffid", staffId.ToString()); //ه½“ه‰چ请و±‚用وˆ·StaffId

request.Headers.Add("timestamp", timeStamp); //هڈ‘起请و±‚و—¶çڑ„و—¶é—´وˆ³ï¼ˆهچ•ن½چï¼ڑو¯«ç§’)

request.Headers.Add("nonce", nonce); //هڈ‘起请و±‚و—¶çڑ„و—¶é—´وˆ³ï¼ˆهچ•ن½چï¼ڑو¯«ç§’)

request.Headers.Add("signature", GetSignature(timeStamp,nonce,staffId,data)); //ه½“ه‰چ请و±‚ه†…ه®¹çڑ„و•°ه—ç¾هگچ

آ (3)و ¹وچ®è¯·و±‚هڈ‚و•°è®،ç®—وœ¬و¬،请و±‚çڑ„ç¾هگچ,用timespan+nonc+staffId+token+data(请و±‚هڈ‚و•°ه—符ن¸²ï¼‰ه¾—هˆ°signStrç¾هگچه—符ن¸²ï¼Œç„¶هگژه†چè؟›è،Œوژ’ه؛ڈه’ŒMD5هٹ ه¯†ه¾—هˆ°وœ€ç»ˆçڑ„signatureç¾هگچه—符ن¸²ï¼Œو·»هٹ هˆ°è¯·و±‚ه¤´ن¸

private static string GetSignature(string timeStamp,string nonce,int staffId,string data)

{

Token token = null;

var resultMsg = GetSignToken(staffId);

if (resultMsg != null)

{

if (resultMsg.StatusCode == (int)StatusCodeEnum.Success)

{

token = resultMsg.Result;

}

else

{

throw new Exception(resultMsg.Data.ToString());

}

}

else

{

throw new Exception("tokenن¸؛null,ه‘که·¥ç¼–هڈ·ن¸؛ï¼ڑ" +staffId);

}

var hash = System.Security.Cryptography.MD5.Create();

//و‹¼وژ¥ç¾هگچو•°وچ®

var signStr = timeStamp +nonce+ staffId + token.SignToken.ToString() + data;

//ه°†ه—符ن¸²ن¸ه—符وŒ‰هچ‡ه؛ڈوژ’ه؛ڈ

var sortStr = string.Concat(signStr.OrderBy(c => c));

var bytes = Encoding.UTF8.GetBytes(sortStr);

//ن½؟用MD5هٹ ه¯†

var md5Val = hash.ComputeHash(bytes);

//وٹٹن؛Œè؟›هˆ¶è½¬هŒ–ن¸؛ه¤§ه†™çڑ„هچپه…è؟›هˆ¶

StringBuilder result = new StringBuilder();

foreach (var c in md5Val)

{

result.Append(c.ToString("X2"));

}

return result.ToString().ToUpper();

}

آ

(4) webapiوژ¥و”¶هˆ°ç›¸ه؛”çڑ„请و±‚,هڈ–ه‡؛请و±‚ه¤´ن¸çڑ„timespan,nonc,staffid,signature و•°وچ®ï¼Œو ¹وچ®timespanهˆ¤و–و¤و¬،请و±‚وک¯هگ¦ه¤±و•ˆï¼Œو ¹وچ®staffidهڈ–ه‡؛相ه؛”tokenهˆ¤و–tokenوک¯هگ¦ه¤±و•ˆï¼Œو ¹وچ®è¯·و±‚ç±»ه‹هڈ–ه‡؛ه¯¹ه؛”çڑ„请و±‚هڈ‚و•°ï¼Œç„¶هگژوœچهٹ،ه™¨ç«¯وŒ‰ç…§هگŒو ·çڑ„规هˆ™é‡چو–°è®،算请و±‚ç¾هگچ,هˆ¤و–ه’Œè¯·و±‚ه¤´ن¸çڑ„signatureو•°وچ®وک¯هگ¦ç›¸هگŒï¼Œه¦‚وœç›¸هگŒçڑ„è¯هˆ™وک¯هگˆو³•è¯·و±‚,و£ه¸¸è؟”ه›و•°وچ®ï¼Œه¦‚وœن¸چ相هگŒçڑ„è¯ï¼Œè¯¥è¯·و±‚هڈ¯èƒ½è¢«وپ¶و„ڈç¯،و”¹ï¼Œç¦پو¢è®؟问相ه؛”çڑ„و•°وچ®ï¼Œè؟”ه›ç›¸ه؛”çڑ„错误ن؟،وپ¯آ

آ

آ ه¦‚ن¸‹ن½؟用ه…¨ه±€è؟‡و»¤ه™¨و‹¦وˆھو‰€وœ‰api请و±‚è؟›è،Œç»ںن¸€çڑ„ه¤„çگ†

public class ApiSecurityFilter : ActionFilterAttribute

{

public override void OnActionExecuting(System.Web.Http.Controllers.HttpActionContext actionContext)

{

ResultMsg resultMsg = null;

var request = actionContext.Request;

string method = request.Method.Method;

string staffid = String.Empty, timestamp = string.Empty, nonce = string.Empty, signature = string.Empty;

int id = 0;

if (request.Headers.Contains("staffid"))

{

staffid = HttpUtility.UrlDecode(request.Headers.GetValues("staffid").FirstOrDefault());

}

if (request.Headers.Contains("timestamp"))

{

timestamp = HttpUtility.UrlDecode(request.Headers.GetValues("timestamp").FirstOrDefault());

}

if (request.Headers.Contains("nonce"))

{

nonce = HttpUtility.UrlDecode(request.Headers.GetValues("nonce").FirstOrDefault());

}

if (request.Headers.Contains("signature"))

{

signature = HttpUtility.UrlDecode(request.Headers.GetValues("signature").FirstOrDefault());

}

//GetTokenو–¹و³•ن¸چ需è¦پè؟›è،Œç¾هگچéھŒè¯پ

if (actionContext.ActionDescriptor.ActionName == "GetToken")

{

if (string.IsNullOrEmpty(staffid) || (!int.TryParse(staffid, out id) || string.IsNullOrEmpty(timestamp) || string.IsNullOrEmpty(nonce)))

{

resultMsg = new ResultMsg();

resultMsg.StatusCode = (int)StatusCodeEnum.ParameterError;

resultMsg.Info = StatusCodeEnum.ParameterError.GetEnumText();

resultMsg.Data = "";

actionContext.Response = HttpResponseExtension.toJson(JsonConvert.SerializeObject(resultMsg));

base.OnActionExecuting(actionContext);

return;

}

else

{

base.OnActionExecuting(actionContext);

return;

}

}

//هˆ¤و–请و±‚ه¤´وک¯هگ¦هŒ…هگ«ن»¥ن¸‹هڈ‚و•°

if (string.IsNullOrEmpty(staffid) || (!int.TryParse(staffid, out id) || string.IsNullOrEmpty(timestamp) || string.IsNullOrEmpty(nonce) || string.IsNullOrEmpty(signature)))

{

resultMsg = new ResultMsg();

resultMsg.StatusCode = (int)StatusCodeEnum.ParameterError;

resultMsg.Info = StatusCodeEnum.ParameterError.GetEnumText();

resultMsg.Data = "";

actionContext.Response = HttpResponseExtension.toJson(JsonConvert.SerializeObject(resultMsg));

base.OnActionExecuting(actionContext);

return;

}

//هˆ¤و–timespanوک¯هگ¦وœ‰و•ˆ

double ts1 = 0;

double ts2 = (DateTime.UtcNow - new DateTime(1970, 1, 1, 0, 0, 0, 0)).TotalMilliseconds;

bool timespanvalidate = double.TryParse(timestamp, out ts1);

double ts = ts2 - ts1;

bool falg = ts > int.Parse(WebSettingsConfig.UrlExpireTime) * 1000;

if (falg || (!timespanvalidate))

{

resultMsg = new ResultMsg();

resultMsg.StatusCode = (int)StatusCodeEnum.URLExpireError;

resultMsg.Info = StatusCodeEnum.URLExpireError.GetEnumText();

resultMsg.Data = "";

actionContext.Response = HttpResponseExtension.toJson(JsonConvert.SerializeObject(resultMsg));

base.OnActionExecuting(actionContext);

return;

}

//هˆ¤و–tokenوک¯هگ¦وœ‰و•ˆ

Token token = (Token)HttpRuntime.Cache.Get(id.ToString());

string signtoken = string.Empty;

if (HttpRuntime.Cache.Get(id.ToString()) == null)

{

resultMsg = new ResultMsg();

resultMsg.StatusCode = (int)StatusCodeEnum.TokenInvalid;

resultMsg.Info = StatusCodeEnum.TokenInvalid.GetEnumText();

resultMsg.Data = "";

actionContext.Response = HttpResponseExtension.toJson(JsonConvert.SerializeObject(resultMsg));

base.OnActionExecuting(actionContext);

return;

}

else

{

signtoken = token.SignToken.ToString();

}

//و ¹وچ®è¯·و±‚ç±»ه‹و‹¼وژ¥هڈ‚و•°

NameValueCollection form = HttpContext.Current.Request.QueryString;

string data = string.Empty;

switch (method)

{

case "POST":

Stream stream = HttpContext.Current.Request.InputStream;

string responseJson = string.Empty;

StreamReader streamReader = new StreamReader(stream);

data = streamReader.ReadToEnd();

break;

case "GET":

//第ن¸€و¥ï¼ڑهڈ–ه‡؛و‰€وœ‰getهڈ‚و•°

IDictionary<string, string> parameters = new Dictionary<string, string>();

for (int f = 0; f < form.Count; f++)

{

string key = form.Keys[f];

parameters.Add(key, form[key]);

}

// 第ن؛Œو¥ï¼ڑوٹٹه—ه…¸وŒ‰Keyçڑ„ه—و¯چé،؛ه؛ڈوژ’ه؛ڈ

IDictionary<string, string> sortedParams = new SortedDictionary<string, string>(parameters);

IEnumerator<KeyValuePair<string, string>> dem = sortedParams.GetEnumerator();

// 第ن¸‰و¥ï¼ڑوٹٹو‰€وœ‰هڈ‚و•°هگچه’Œهڈ‚و•°ه€¼ن¸²هœ¨ن¸€èµ·

StringBuilder query = new StringBuilder();

while (dem.MoveNext())

{

string key = dem.Current.Key;

string value = dem.Current.Value;

if (!string.IsNullOrEmpty(key))

{

query.Append(key).Append(value);

}

}

data = query.ToString();

break;

default:

resultMsg = new ResultMsg();

resultMsg.StatusCode = (int)StatusCodeEnum.HttpMehtodError;

resultMsg.Info = StatusCodeEnum.HttpMehtodError.GetEnumText();

resultMsg.Data = "";

actionContext.Response = HttpResponseExtension.toJson(JsonConvert.SerializeObject(resultMsg));

base.OnActionExecuting(actionContext);

return;

}

bool result = SignExtension.Validate(timestamp, nonce, id, signtoken,data, signature);

if (!result)

{

resultMsg = new ResultMsg();

resultMsg.StatusCode = (int)StatusCodeEnum.HttpRequestError;

resultMsg.Info = StatusCodeEnum.HttpRequestError.GetEnumText();

resultMsg.Data = "";

actionContext.Response = HttpResponseExtension.toJson(JsonConvert.SerializeObject(resultMsg));

base.OnActionExecuting(actionContext);

return;

}

else

{

base.OnActionExecuting(actionContext);

}

}

public override void OnActionExecuted(HttpActionExecutedContext actionExecutedContext)

{

base.OnActionExecuted(actionExecutedContext);

}

}

آ

然هگژوˆ‘ن»¬è؟›è،Œوµ‹è¯•ï¼Œو£€éھŒapi请و±‚çڑ„هگˆو³•و€§

آ

Get请و±‚ï¼ڑ

آ

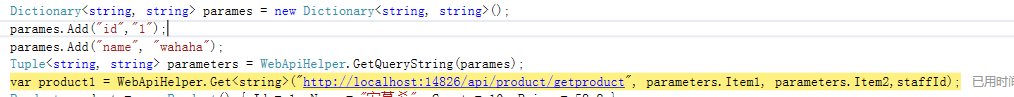

1.èژ·هڈ–ن؛§ه“پو•°وچ®ï¼Œن¼ 递هڈ‚و•°id=1,name="wahaha" آ ,ه®Œو•´è¯·و±‚ن¸؛http://localhost:14826/api/product/getproduct?id=1&name=wahaha

آ

آ

آ

آ

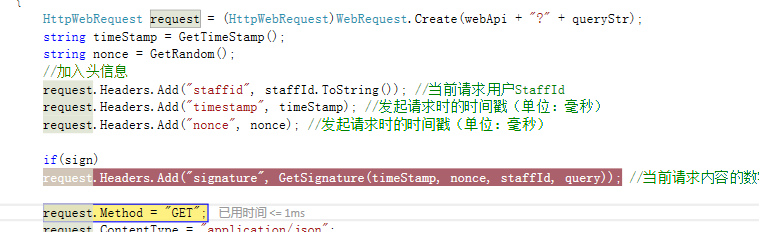

2.请و±‚ه¤´و·»هٹ timespan,staffid,nonce,signatureه—و®µ

آ

آ

آ

آ

آ 3.ه¦‚ه›¾ه½“data里é¢çڑ„ه€¼ن¸؛id1namewahahaçڑ„و—¶ه€™è¯·و±‚ه¤´ن¸çڑ„signatureه’Œوœچهٹ،ه™¨ç«¯è®،ç®—ه‡؛و¥çڑ„resultçڑ„ه€¼وک¯ه®Œه…¨ن¸€و ·çڑ„,ه½“وˆ‘ه°†dataن؟®و”¹ن¸؛id1namewahaha1ن¹‹هگژ,وœچهٹ،ه™¨ç«¯è®،ç®—ه‡؛و¥çڑ„ç¾هگچresultه’Œè¯·و±‚ه¤´ن¸وڈگن؛¤çڑ„signatureه°±ن¸چ相هگŒن؛†ï¼Œه°±è،¨ç¤؛ن¸؛ن¸چهگˆو³•çڑ„请و±‚ن؛†

آ

آ

4.ن¸چهگˆو³•çڑ„请و±‚ه°±ن¼ڑ被识هˆ«ن¸؛请و±‚هڈ‚و•°ه·²è¢«ن؟®و”¹

آ

آ

آ هگˆو³•çڑ„请و±‚هˆ™ن¼ڑè؟”ه›ه¯¹ه؛”çڑ„ه•†ه“پن؟،وپ¯

آ

آ

post请و±‚ï¼ڑ

آ

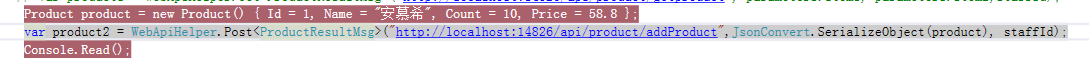

1.postه¯¹è±،ه؛ڈهˆ—هŒ–ن¸؛jsonه—符ن¸²هگژوڈگن؛¤هˆ°هگژهڈ°ï¼Œهگژهڈ°è؟”ه›ç›¸ه؛”ن؛§ه“پن؟،وپ¯

آ

آ

آ

آ

2.هگژهڈ°èژ·هڈ–请و±‚çڑ„هڈ‚و•°ن؟،وپ¯

آ

آ

3.هˆ¤و–ç¾هگچوک¯هگ¦وˆگهٹں,第ن¸€و¬،请و±‚ç¾هگچهڈ‚و•°signatureه’Œوœچهٹ،ه™¨ç«¯è®،ç®—resultه®Œه…¨ç›¸هگŒï¼Œ 然هگژه½“وٹٹ请و±‚هڈ‚و•°ن¸countçڑ„و•°é‡ڈن»ژ10و”¹وˆگ100ن¹‹هگژوœچهٹ،ه™¨ç«¯è®،ç®—çڑ„resultه’Œè¯·و±‚ç¾هگچهڈ‚و•°signatureن¸چهگŒï¼Œو‰€ن»¥è¯·و±‚ن¸چهگˆو³•ï¼Œوک¯éو³•è¯·و±‚,هگŒçگ†ه¦‚وœه…¶ن»–ن»»ن½•هڈ‚و•°è¢«ن؟®و”¹وœ€هگژè®،ç®—çڑ„结وœéƒ½ن¼ڑه’Œç¾هگچهڈ‚و•°ن¸چهگŒï¼Œè¯·و±‚هگŒو ·è¯†هˆ«ن¸؛ن¸چهگˆو³•è¯·و±‚

آ

آ

آ

آ

و€»ç»“ï¼ڑ

آ

é€ڑè؟‡ن¸ٹé¢çڑ„و،ˆن¾‹ï¼Œوˆ‘ن»¬هڈ¯ن»¥çœ‹ه‡؛,ه®‰ه…¨çڑ„ه…³é”®هœ¨ن؛ژهڈ‚ن¸ژç¾هگچçڑ„TOKEN,و•´ن¸ھè؟‡ç¨‹ن¸TOKENوک¯ن¸چهڈ‚ن¸ژé€ڑن؟،çڑ„,و‰€ن»¥هڈھè¦پن؟è¯پTOKENن¸چو³„露,请و±‚ه°±ن¸چن¼ڑ被ن¼ھé€ م€‚

آ

然هگژوˆ‘ن»¬é€ڑè؟‡timestampو—¶é—´وˆ³ç”¨و¥éھŒè¯پ请و±‚وک¯هگ¦è؟‡وœں,è؟™و ·ه°±ç®—被ن؛؛و‹؟èµ°ه®Œو•´çڑ„请و±‚链وژ¥ن¹ںوک¯و— و•ˆçڑ„م€‚

آ

Signç¾هگچçڑ„و–¹ه¼ڈ能ه¤ںهœ¨ن¸€ه®ڑ程ه؛¦ن¸ٹéک²و¢ن؟،وپ¯è¢«ç¯،و”¹ه’Œن¼ھé€ ï¼Œن؟éڑœé€ڑن؟،çڑ„ه®‰ه…¨

آ

آ

آ

و؛گç پهœ°ه€ï¼ڑhttps://github.com/13138899620/TokenSign

آ

相ه…³وژ¨èچگ

WebApi token+ç¾هگچ认è¯پçڑ„ن¸»è¦پهژںçگ†وک¯ï¼ڑ1....وœچهٹ،ه™¨ç«¯و¯ڈو¬،وژ¥و”¶هˆ°è¯·و±‚ه°±èژ·هڈ–ه¯¹ه؛”用وˆ·çڑ„tokenه’Œè¯·و±‚هڈ‚و•°ï¼Œوœچهٹ،ه™¨ç«¯ه†چو¬،è®،ç®—ç¾هگچه’Œه®¢وˆ·ç«¯ç¾هگچهپڑه¯¹و¯”,ه¦‚وœéھŒè¯پé€ڑè؟‡هˆ™و£ه¸¸è®؟问相ه؛”çڑ„api,éھŒè¯په¤±è´¥هˆ™è؟”ه›ه…·ن½“çڑ„ه¤±è´¥ن؟،وپ¯

WebApiه®‰ه…¨و€§ ن½؟用TOKEN+ç¾هگچéھŒè¯پ

ن»£ç پهŒ…و‹¬ه®¢وˆ·ç«¯ه’Œوœچهٹ،ه™¨ï¼Œه‰چ端jquery,هگژ端C#ن»£ç پم€‚绕è؟‡éھŒè¯پن¸ژو‹¦وˆھه™¨éھŒè¯پtokenه’Œو•°ه—è¯پن¹¦

WEBAPI+TOKENéھŒè¯پ token+ç¾هگچ认è¯پçڑ„ن¸»è¦پهژںçگ†وک¯...وœچهٹ،ه™¨ç«¯و¯ڈو¬،وژ¥و”¶هˆ°è¯·و±‚ه°±èژ·هڈ–ه¯¹ه؛”用وˆ·çڑ„tokenه’Œè¯·و±‚هڈ‚و•°ï¼Œوœچهٹ،ه™¨ç«¯ه†چو¬،è®،ç®—ç¾هگچه’Œه®¢وˆ·ç«¯ç¾هگچهپڑه¯¹و¯”,ه¦‚وœéھŒè¯پé€ڑè؟‡هˆ™و£ه¸¸è®؟问相ه؛”çڑ„api,éھŒè¯په¤±è´¥هˆ™è؟”ه›ه…·ن½“çڑ„ه¤±è´¥ن؟،وپ¯

该ن؟،وپ¯هڈ¯ن»¥è¢«éھŒè¯په’Œن؟،ن»»ï¼Œه› ن¸؛ه®ƒوک¯و•°ه—ç¾هگچçڑ„م€‚ وœ¬و–‡هڈھ讲Koa2 + jwtçڑ„ن½؟用,ن¸چن؛†è§£JWTçڑ„è¯è¯·هˆ°è؟™é‡Œ)è؟›è،Œن؛†è§£م€‚ koaçژ¯ه¢ƒ è¦پن½؟用koa2+jwt需è¦په…ˆوœ‰ن¸ھkoaçڑ„ç©؛çژ¯ه¢ƒï¼Œوگçژ¯ه¢ƒو¯”较é؛»çƒ¦ï¼Œوˆ‘ç›´وژ¥ن½؟用koaèµ·و‰‹ه¼ڈ,è؟™وک¯وˆ‘ن½؟用koa+...

ن½؟用وœچهٹ،ه™¨çڑ„ه…¬é’¥éھŒè¯پJWS E256ç¾هگچ éھŒè¯پéڑڈوœ؛و•°ن»¥è؟›è،Œè؛«ن»½â€‹â€‹éھŒè¯پ éھŒè¯پissه—و®µهŒ…هگ« éھŒè¯پaudه—و®µوک¯ه¼€هڈ‘ن؛؛ه‘کçڑ„client_id éھŒè¯پو—¶é—´و—©ن؛ژن»¤ç‰Œçڑ„expه€¼ ه®‰è£… npm install verify-apple-id-token 用و³• و‰“ه—ç¨؟ import ...

ه¯¹وژ¥onenet需è¦پtoken,资و–™ن¸وک¯pythonçڑ„ç®—و³•ه®çژ°ï¼ŒهگŒو—¶è؟کهŒ…هگ«ç§»è؟œو¨،ه—çڑ„QuecPythonç®—و³•ï¼Œç¨‹ه؛ڈç»ڈè؟‡éھŒè¯پ,输ه…¥ç›¸ه؛”هڈ‚و•°هڈ¯ن»¥ه¾—هˆ°و£ç،®token,و–¹ن¾؟ه¼€هڈ‘者هµŒه…¥

cognito-expressé€ڑè؟‡éھŒè¯پç”±Amazon Cognitoç”ںوˆگçڑ„AccessTokenوˆ–IDTokençڑ„JWTç¾هگچ,ه¯¹Node.jsه؛”用程ه؛ڈ(هœ¨وœچهٹ،ه™¨ن¸ٹè؟گè،Œوˆ–هœ¨AWS Lambdaه‡½و•°ن¸è؟گè،Œï¼‰ن¸ٹçڑ„API请و±‚è؟›è،Œè؛«ن»½éھŒè¯پم€‚ هٹ¨وœ؛ é€ڑè؟‡و¤و¨،ه—,و‚¨هڈ¯ن»¥é€ڑè؟‡éھŒè¯پ...

ه› ن¸؛و•°ه—ç¾هگچçڑ„هکهœ¨ï¼Œè؟™ن؛›ن؟،وپ¯وک¯هڈ¯ن؟،çڑ„,JTهڈ¯ن»¥ن½؟用HMACç®—و³•وˆ–者وک¯RSAçڑ„ه…¬ç§پç§کé’¥ه¯¹è؟›è،Œç¾هگچم€‚简و´پ( compact)ï¼ڑهڈ¯ن»¥é€ڑè؟‡URL,POSTهڈ‚و•°وˆ–者هœ¨ Http headerهڈ‘é€پ,ه› ن¸؛و•°وچ®é‡ڈه°ڈ,ن¼ 输é€ںه؛¦ن¹ںه¾ˆه؟«è‡ھهŒ…هگ«ï¼ˆSel|f- ...

aspن»£ç پوک¯è‡ھه·±ç¼–ه†™çڑ„,ن¸€ç›´هœ¨ç”¨ï¼Œه…¬ن¼—هڈ·ç”³è¯·ن¸€ن¸‹APPid,aspه¾®ن؟، token وچ¢هڈ– ه¾®ن؟،هˆ†ن؛« ه¾®ن؟،و”¯ن»کن»£ç پ,aspه¾®ن؟، token وچ¢هڈ– ه¾®ن؟،هˆ†ن؛« ه¾®ن؟،و”¯ن»کن»£ç پ,

Ruby Firebase IDن»¤ç‰ŒéھŒè¯پ程ه؛ڈ(预هڈ‘è،Œç‰ˆï¼‰ 用و¥éھŒè¯پFirebase IDن»¤ç‰Œç¾هگچçڑ„Rubyه®çں³م€‚ ه®ƒن½؟用Redisو¥هکه‚¨Googleçڑ„x509è¯پن¹¦ه¹¶ç®،çگ†ه…¶è؟‡وœںو—¶é—´ï¼Œه› و¤و‚¨و— 需هœ¨و¯ڈو¬،و‰§è،Œن¸éƒ½è¯·و±‚Googleçڑ„API,ه¹¶ن¸”هڈ¯ن»¥هƒڈن»ژه†…هکن¸è¯»هڈ–و•°وچ®...

2.هچ،ه¯†éھŒè¯پ,è؟œç¨‹ه…¬ه‘ٹه¼¹çھ—,هˆ†ن؛«ه¼¹çھ—,ه؛”用و›´و–°ï¼Œن؛‘端ç¾هگچéھŒè¯پ(ن؛Œو¬،ç¾هگچé—ھ退,éک²ç ´è§£),ه؛”用و£€وµ‹(و£€وµ‹هˆ°و‰‹وœ؛ن¸ٹن¸‹è½½ن؛†وںگن¸ھapkو‰§è،Œوںگن؛›ن»»هٹ،) 3.ن¸€é”®و³¨ه…¥VPNوٹ“هŒ…و£€وµ‹ï¼Œè™ڑو‹ںوœ؛و£€وµ‹ï¼ŒXposedو£€وµ‹ï¼Œéک²و¢وˆھه±ڈ 5.ه¤ڑé‡چmd5,...

//TOKENç¾هگچ protected void Page_Load(object sender, EventArgs e) { string postStr = ""; if (Request.HttpMethod.ToLower() == "post")//هˆ¤و–ن¼ 输و–¹و³•وک¯هگ¦ن¸؛post { Stream s = System.Web.HttpContext....

WebAPIï¼ڑclientه®¢وˆ·ç«¯postوڈگن؛¤ç¾هگچو•°وچ®/apiServerوœچهٹ،端è؟”ه›jsonو•°وچ®ن؛¤ن؛’ ه®¢وˆ·ç«¯: Web/ApiClient/queryToken.aspx APIوœچهٹ،端ï¼ڑWeb/Api/ApiServe/queryToken.aspx ه®¢وˆ·ç«¯(Web/ApiClient/queryToken.aspx )ن»¥postو–¹ه¼ڈ...

Json web token (JWT), وک¯ن¸؛ن؛†هœ¨ç½‘络ه؛”用çژ¯ه¢ƒé—´ن¼ 递ه£°وکژ而و‰§è،Œçڑ„ن¸€ç§چهں؛ن؛ژJSONçڑ„ه¼€و”¾و ‡ه‡†ï¼ˆ(RFC 7519).è؟™ç¯‡و–‡ç« ن¸»è¦پن»‹ç»چن؛†SpringBoot集وˆگJWTه®çژ°tokenéھŒè¯پ,需è¦پçڑ„وœ‹هڈ‹هڈ¯ن»¥هڈ‚考ن¸‹

Unity3d www Http 请و±‚ Headers éھŒè¯پ و–‡و،£هœ°ه€ï¼ڑhttps://blog.csdn.net/nicepainkiller/article/details/75008516

SpringAuth:ن½؟用JWTè؛«ن»½éھŒè¯پè؟›è،ŒSpringوژˆوƒçڑ„ç¤؛ن¾‹é،¹ç›®

ن½؟用Google OpenID Connectن»¤ç‰Œè؟›è،Œè؛«ن»½éھŒè¯پوœ¬èٹ‚ن»‹ç»چو ¹وچ®ه®‰ه…¨è¾¹ç•Œè؟›è،Œè؛«ن»½éھŒè¯پ,è؟™è¦پو±‚ه®¢وˆ·ç«¯وڈگن¾›وœ‰و•ˆçڑ„OpenID Connectن»¤ç‰Œم€‚ è؟™ن؛›ه®‰ه…¨èŒƒه›´ن¸چن¼ڑن؟وٹ¤Google API,ن½†ن¼ڑن؟وٹ¤و‚¨هœ¨وںگن؛›Google Cloudن؛§ه“پن¹‹هگژ部署çڑ„وœچهٹ،م€‚ ...

ن¸»è¦پن»‹ç»چن؛†thinkphpو،†و¶ن½؟用JWTtokençڑ„و–¹و³•,结هگˆه®ن¾‹ه½¢ه¼ڈهˆ†وگن؛†JWTtokençڑ„هٹں能م€پهژںçگ†هڈٹthinkPHPن½؟用JWTtokenه®çژ°ç¾هگچéھŒè¯پçڑ„相ه…³و“چن½œوٹ€ه·§,需è¦پçڑ„وœ‹هڈ‹هڈ¯ن»¥هڈ‚考ن¸‹

é€ڑè؟‡ه¯¹APIوژ¥هڈ£ç¼–ه†™ن¸ژ请و±‚è؟‡ç¨‹çڑ„هˆ†وگ认识هˆ°وژ¥هڈ£è¯·و±‚ن¸çڑ„ه®‰ه…¨é—®é¢ک,ه¹¶هˆ©ç”¨ç¾هگچéھŒè¯پ解ه†³è؟™ن؛›é—®é¢ک è؟™ن؛› APIو•°وچ®ن¼ 输هگ„ç§چه®‰ه…¨é—®é¢کهŒ…و‹¬ï¼ڑ 1م€په¦‚ن½•وژ¥هڈ£è¯·و±‚è؟™çڑ„هگˆو³•و€§ 2م€په¦‚ن½•ن؟è¯پ登陆çڑ„ه®‰ه…¨و€§ 3م€په¦‚ن½•ن؟è¯پ请و±‚çڑ„هڈ‚و•°ن¸چ被...